GDPR e obblighi per i professionisti: slide e approfondimenti dal seminario interprofessionale del 15 gennaio

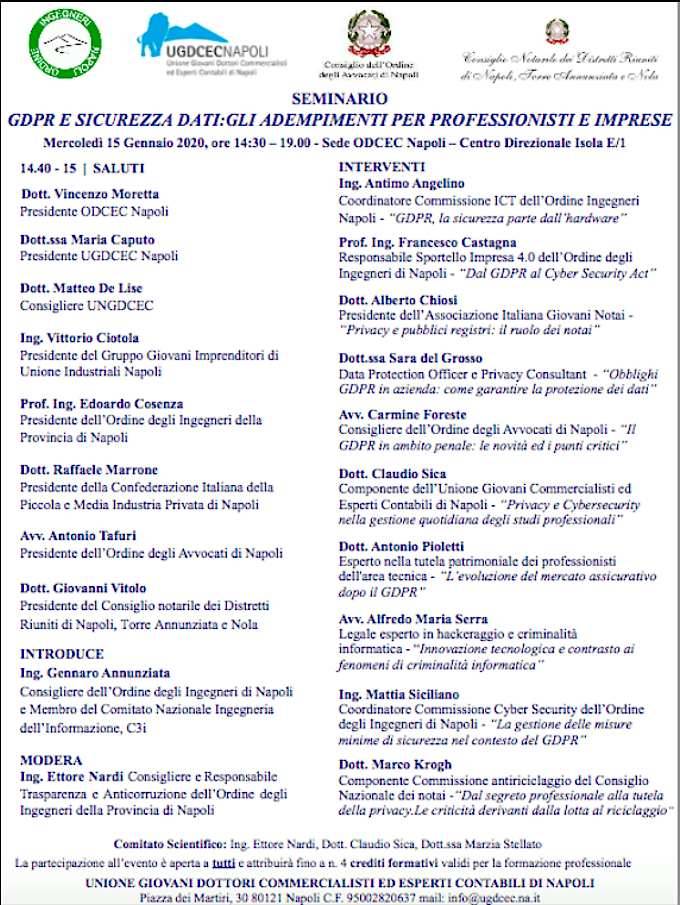

Nel pomeriggio di mercoledì 15 gennaio si è svolto a Napoli, nella sede dell'Ordine dei commercialisti al Centro Direzionale, un convegno interprofessionale sul tema "GDPR E SICUREZZA DATI: GLI ADEMPIMENTI PER I PROFESSIONISTI E LE IMPRESE" (vedere qui in basso il programma completo dell'iniziativa). A moderare il dibattito, il consigliere dell'Ordine degli Ingegneri di Napoli e Responsabile Anticorruzione, Ettore Nardi. Ingenio Napoli pubblica una sintesi delle considerazioni iniziali di Nardi e ampi stralci della relazione svolta dall'Ingegner Mattia Siciliano, Coordinatore della Commissione Speciale dell'Ordine "Cyber Security".

Nel pomeriggio di mercoledì 15 gennaio si è svolto a Napoli, nella sede dell'Ordine dei commercialisti al Centro Direzionale, un convegno interprofessionale sul tema "GDPR E SICUREZZA DATI: GLI ADEMPIMENTI PER I PROFESSIONISTI E LE IMPRESE" (vedere qui in basso il programma completo dell'iniziativa). A moderare il dibattito, il consigliere dell'Ordine degli Ingegneri di Napoli e Responsabile Anticorruzione, Ettore Nardi.

Di seguito Ingenio Napoli pubblica una sintesi delle considerazioni iniziali di Nardi e ampi stralci della relazione svolta dall'Ingegner Mattia Siciliano, Coordinatore della Commissione Speciale dell'Ordine "Cyber Security". Nella sua relazione, Siciliano approfondisce il rapporto tra il GDPR (sigla che sta per General Data Protection Regulation) e le norme Iso e illustra anche alcuni casi pratici di gestione dei dati e quindi di applicazione delle norme.

ATTENZIONE: A questo LINK sono ora disponibili anche le slide delle altre relazioni presentate al seminario.

ETTORE NARDI

- Il GPDR, Regolamento Generale sulla Protezione dei Dati, entrato in vigore il 24 maggio del 2016 ed operativo dal 25 maggio 2018, desta, ancora oggi, molte perplessità e dubbi tra imprenditori, professionisti e pubbliche amministrazioni, anche alla luce delle numerose sanzioni per chi non si è adeguato in modo opportuno alla nuova normativa.

Il seminario "GDPR e Sicurezza Dati: gli adempimenti per Professionisti e Imprese", co-organizzato dagli Ordini degli Ingegneri, degli Avvocati, dei Commercialisti e dei Notai di Napoli, mira dunque fare chiarezza sui molteplici adempimenti giuridici e tecnici e sulle nuove procedure connesse alla protezione e sicurezza dei dati.

I dati emersi dal report presentato a maggio 2019 da Antonello Soro, Garante per la protezione dei dati personali, fotografano una situazione ancora molto lacunosa. I numeri relativi al primo anno di GDPR sono stati: 517 provvedimenti collegiali, 28 pareri, 130 ricorsi, 707 violazioni amministrative contestate per trattamento illecito di dati, mancata adozione di misure di sicurezza, telemarketing, violazione di banche dati, omessa o parziale informativa agli utenti sul trattamento dei dati, omessa esibizione di documenti al Garante.

L’ammontare delle sanzioni amministrative per il solo anno 2018 è stato pari a 8 milioni 160 mila euro, frutto di 150 ispezioni, 5600 quesiti, reclami e segnalazioni con riferimento in particolare a settori quali: marketing telefonico e cartaceo, centrali di rischi credito al consumo, videosorveglianza, concessionari di pubblico servizio, recupero crediti, settore bancario e finanziario, assicurazioni, lavoro, enti locali, sanità servizi di assistenza sociale.

A destare allarme sono anche le sanzioni, in qualche modo emblematiche, nei confronti di Google da parte dell’Autorità francese, di British Airways multata dal Garante britannico per 200 milioni di euro dopo l’attacco hacker che portò nelle mani dei criminali informatici i dati delle carte di credito di 380 mila clienti.

MATTIA SICILIANO

- Il mio intervento è focalizzato sul tema “La gestione delle misure minime di sicurezza nel contesto del GDPR”.

Come Commissione Cyber Security dell’ordine degli ingegneri di Napoli, il tema del GDPR è per noi un elemento cardine, in quanto la Privacy è un elemento fondante e non unico del processo di Cyber Security.

Con il rafforzamento del tema-Privacy, già in parte avuto con il D.lgs 196/03, si è avuto un ulteriore slancio al tema della Cybersicurezza.

Ciò ha comportato la valorizzazione della professione dell’esperto di Sicurezza Informatica, molto spesso associata al tecnico dell’IT, mentre si inizia ad intravedere il ruolo del Security Manager con competenza in ambito Privacy, nei livelli apicali dei contesti aziendali, nonché una risorsa fondamentale per il business aziendale e non solo.

L’Ordine degli ingegneri della provincia di Napoli, consapevole dell’importanza del tema e di come gli aspetti della privacy possano avere anche un risvolto sui temi della Cybersicurezza, ha istituito a luglio 2019 una commissione speciale che trattasse il tema di cui io sono Coordinatore.

Il mio intervento è articolato secondo due direttrici :

• La gestione del rischio in ambito GDPR (art. 35) e le misure minime di sicurezza da adottare (art 32)

• Alcune linee guida comuni da adottare per i diversi casi d’uso di studi professionali

Il regolamento pone con forza l'accento sulla "responsabilizzazione" (accountability nell'accezione inglese) di titolari e responsabili – ossia, sull'adozione di comportamenti proattivi e tali da dimostrare la concreta adozione di misure finalizzate ad assicurare l'applicazione del regolamento. Si tratta di una grande novità per la protezione dei dati in quanto viene affidato ai titolari il compito di decidere autonomamente le modalità, le garanzie e i limiti del trattamento dei dati personali – nel rispetto delle disposizioni normative e alla luce di alcuni criteri specifici indicati nel regolamento.

Uno dei principali elementi d’innovazione è la "data protection by default and by design" (si veda art. 25), ossia dalla necessità di configurare il trattamento prevedendo fin dall'inizio le garanzie indispensabili "al fine di soddisfare i requisiti" del regolamento e tutelare i diritti degli interessati – tenendo conto del contesto complessivo ove il trattamento si colloca e dei rischi per i diritti e le libertà degli interessati, tema già trattato abbondantemente dai miei colleghi.

Tutto questo deve avvenire a monte, prima di procedere al trattamento dei dati vero e proprio ("sia al momento di determinare i mezzi del trattamento sia all'atto del trattamento stesso", secondo quanto afferma l'art. 25(1) del regolamento) e richiede, pertanto, un'analisi preventiva e un impegno applicativo da parte dei titolari che devono sostanziarsi in una serie di attività specifiche e dimostrabili.

L’analisi preventiva in questo caso è rappresentata dalla gestione del rischio e relativa valutazione dell’impatto (DPIA), tema non nuovo per le aziende e non di recente sviluppo. Esistono standard internazionali utilizzati nel campo della sicurezza delle informazioni definiti già dai primi anni 90, in cui il concetto di gestione del rischio era parte integrante del processo stesso dello standard. Parliamo della famiglia di standard internazionali dell’ISO27001.

La vera domanda che ci dobbiamo porre, è rappresentata da come professionisti possono effettuare una corretta gestione del rischio all’interno delle aziende o all’interno degli studi professionali e come valutare l’impatto quando sia probabile che un tipo di trattamento possa creare un elevato rischio per i diritti e le libertà delle persone fisiche, ivi compreso il trattamento su larga scala di dati particolari.

La valutazione di impatto è comunque necessaria laddove vengano soddisfatti almeno due dei nove dei criteri (raccolta di dati sensibili; collezione dati personali su larga scala; riferimenti incrociati di dati, etc). Maggiore è il numero di criteri soddisfatti dal trattamento, più è probabile che sia presente un rischio elevato per i diritti e le libertà degli interessati e, di conseguenza, che sia necessario realizzare una valutazione d'impatto sulla protezione dei dati, indipendentemente dalle misure che il titolare del trattamento ha previsto di adottare

Perché una volta realizzato questo task, diventa sicuramente più semplice definire quali misure minime di sicurezza adottare sia in termini di sicurezza logica che fisica.

Adottare l’approccio alla gestione del rischio definito all’interno dello standard ISO27001, può essere un valido strumento, rispetto a quanto descritto nel regolamento del GDPR. Sgombriamo però subito dalla mente l’idea che chi rispetta la ISO 27001 possa tranquillamente ritenere di soddisfare automaticamente i requisiti del GDPR. Ciò non è ASSOLUTAMENTE vero.

GDPR e ISO 27001 sono due standard di conformità importanti che hanno molti elementi in comune. Entrambi mirano ad irrobustire la sicurezza dei dati ed a diminuire il rischio di violazione dei dati, ed entrambi necessitano e spingono fortemente verso la creazione di un sistema organizzato per assicurare la riservatezza, l’integrità e la disponibilità dei dati sensibili.

Si può comunque dire con certezza che se si soddisfa la ISO 27001, sicuramente vengono rispettati molti requisiti e principi cardine previsti dal GDPR. Ciò vale anche per la parte di controlli previsti dallo standard ISO27001 che possono essere un valido aiuto per la definizione ed implementazione delle misure minime di sicurezza.

Il GDPR si concentra sulla privacy dei dati e sulla protezione delle informazioni personali in maniera organica e completa, richiede alle organizzazioni maggiori sforzi per ottenere il consenso esplicito per la raccolta dei dati e garantire che tutti i dati siano trattati in modo lecito. Tuttavia, manca di dettagli tecnici organizzati a sistema su come mantenere un livello appropriato di sicurezza dei dati o attenuare le minacce interne ed esterne. A questo proposito si integra molto bene con la ISO 27001 che traduce in pratica alcuni principi fondamentali del GDPR. Fornisce, infatti, informazioni pratiche su come sviluppare politiche chiare e complete per ridurre al minimo i rischi per la sicurezza che potrebbero portare a incidenti di sicurezza.

I principali punti in comune ad entrambi gli standard sono i seguenti:

• Riservatezza, confidenzialità e integrità dei dati. Nel GDPR l’articolo 5 specifica i principi generali per l’elaborazione dei dati, come la protezione contro l’elaborazione non autorizzata o non conforme alla legge, la perdita, la distruzione o danni accidentali. Nell’articolo 32 vengono date linee guida più dettagliate, che specificano che le organizzazioni sono tenute ad attuare, operare e mantenere misure tecniche e organizzative per assicurare la sicurezza dei dati, come la crittografia, la resilienza dei sistemi e dei servizi di elaborazione, la capacità di ripristinare la disponibilità dei dati personali tempestivamente e molto altro. Allo stesso modo, molti controlli nella ISO 27001 mirano ad aiutare le organizzazioni a garantire la riservatezza, la disponibilità e l’integrità dei dati. Partendo dalla clausola 4, la ISO 27001 richiede alle organizzazioni di identificare i problemi interni ed esterni che potrebbero avere impatto sui programmi di sicurezza. La clausola 6 richiede loro di determinare i propri obiettivi di sicurezza IT e di creare un programma di sicurezza che li aiuti a raggiungere tali obiettivi. La clausola 8 stabilisce gli standard per la manutenzione continua del programma di sicurezza e richiede all’organizzazioni di documentare lo stesso programma per dimostrarne la conformità normativa.

• Valutazione del rischio. Sia la ISO 27001 sia il GDPR richiedono un approccio alla sicurezza dei dati basato sul rischio. L’articolo 35 del GDPR richiede alle aziende di eseguire delle valutazioni dell’impatto sulla protezione dei dati per valutare ed identificare i rischi per i dati delle persone. Queste valutazioni sono obbligatorie prima di intraprendere dei processi ad alto rischio, come il monitoraggio sistematico dei dati estremamente sensibili. La ISO 27001 consiglia, al paragrafo 6.1.2, a tutte le organizzazioni di condurre delle valutazioni accurate del rischio per identificare minacce e vulnerabilità che potrebbero influire sulle attività, e per selezionare delle appropriate misure di sicurezza delle informazioni basate sui risultati della valutazione del rischio (al paragrafo 6.1.3).In particolare la ISO27005 ne definisce l’approccio con uno specifico framework

• Gestione dei fornitori. La clausola 8 della ISO 27001 obbliga le organizzazioni a identificare quali azioni sono esternalizzate ed a garantire di poterle tenere sotto controllo. La clausola A.15 fornisce una guida specifica sulle relazioni con i fornitori e richiede alle organizzazioni di monitorare e rivedere l’erogazione dei servizi da parte dei fornitori stessi. Nell’articolo 28 del GDPR, si richiede ai supervisori dei dati di garantire le condizioni contrattuali e le garanzie da parte dei responsabili del trattamento, creando un accordo per l’elaborazione dei dati. Inoltre, l’elaborazione e la conservazione dei dati personali dei fornitori dell’organizzazione esigono il rispetto dei requisiti del regolamento stesso attraverso accordi formali.

• Notifica di violazione. Secondo gli articoli 33-34 del GDPR, le aziende devono notificare le autorità entro 72 ore dalla scoperta di una violazione dei dati personali (il cosiddetto data breach). Anche gli interessati devono essere informati senza indebito ritardo, ma solo se i dati rappresentano un “alto rischio per i diritti e la libertà delle persone interessate”. Il paragrafo A.16 della ISO 27001, che affronta i controlli di gestione delle informazioni sulla sicurezza degli incidenti, non specifica un lasso di tempo esatto per la notifica di violazione dei dati, ma afferma che le organizzazioni devono segnalare tempestivamente gli incidenti sulla sicurezza e comunicare questi eventi in modo da consentire che “tempestivamente si avviino azioni correttive”.

• Privacy by design e by default. L’articolo 25 del GDPR afferma che le aziende devono attuare misure tecniche e organizzative durante la fase di progettazione di tutti i progetti in modo che possano garantire la privacy dei dati fin dall’inizio (privacy by design). Inoltre, le organizzazioni dovrebbero proteggere la privacy dei dati per impostazione predefinita e garantire che vengano utilizzate solo le informazioni necessarie per ogni specifico scopo dell’elaborazione (privacy by default). Nella norma ISO 27001, requisiti simili sono descritti nelle clausole 4 e 6. La clausola 4 richiede alle organizzazioni di comprendere l’ambito e il contesto dei dati raccolti e elaborati, mentre la clausola 6 raccomanda di eseguire periodicamente valutazioni dei rischi per garantire l’efficacia della loro gestione della sicurezza programma.

• Conservazione dei registri. L’articolo 30 del GDPR richiede alle organizzazioni di conservare dei registri delle loro attività di trattamento, comprese le categorie di dati, le finalità del trattamento e una descrizione generale delle misure tecniche e organizzative rilevanti per la sicurezza. La ISO 27001 afferma che le organizzazioni devono documentare i loro processi di sicurezza, nonché i risultati delle loro valutazioni del rischio di sicurezza e del trattamento del rischio (clausola 8). Secondo il paragrafo A.8, le attività di informazione devono essere inventariate e classificate, i proprietari di attività devono essere assegnati e le procedure per l’utilizzo di dati accettabili devono essere definite.

La conformità alla ISO 27001 non garantisce la conformità al GDPR, ma ne costituisce una parte importante. Le organizzazioni dovrebbero prendere in considerazione la possibilità di perseguire la certificazione ISO 27001 per garantire che le loro misure di sicurezza siano sufficientemente efficaci per proteggere i dati sensibili.

Ritornando al tema delle misure minime, l’art. 32 del GDPR si occupa nello specifico della sicurezza del trattamento dei dati personali (“Tenendo conto dello stato dell’arte e dei costi di attuazione, nonché della natura, dell’oggetto, del contesto e delle finalità del trattamento, come anche del rischio di varia probabilità e gravità per i diritti e le libertà delle persone fisiche, il titolare del trattamento e il responsabile del trattamento mettono in atto misure tecniche e organizzative adeguate per garantire un livello di sicurezza adeguato al rischio”), che dovrà essere garantita attraverso l’adozione di una serie di misure concrete.

Secondo questo regolamento, infatti, il titolare e il responsabile del trattamento dei dati personali dovranno predisporre ed attuare delle misure tecniche e organizzative idonee a garantire un livello di sicurezza adeguato al rischio.

Per fare questo essi dovranno tenere debitamente conto dell’attuale stato dell’arte (della tecnologica disponibile, dei sistemi informatici, ecc), dei costi di attuazione, della natura dei dati e dei meccanismi adottati, del campo di applicazione, del contesto e delle finalità del trattamento dei dati, oltre che del rischio per i diritti e le libertà delle persone fisiche che può essere più o meno probabile e più o meno alto a seconda di ciascun diverso contesto.

Più nello specifico, alcune delle misure che il titolare o il responsabile del trattamento dei dati potranno concretamente adottare sono, come stabilito dall’art. 32, paragrafo 1:

• la pseudonimizzazione e la cifratura dei dati personali;

• la capacità di assicurare la continua riservatezza, integrità, disponibilità e resilienza dei sistemi e dei servizi che trattano i dati personali;

• la capacità di ripristinare tempestivamente la disponibilità e l’accesso dei dati in caso di incidente fisico o tecnico;

• una procedura per provare, verificare e valutare regolarmente l’efficacia delle misure tecniche e organizzative al fine di garantire la sicurezza del trattamento

Tutti questi elementi quindi rappresentano il set di regole minime di alto livello da rispettare per adeguarsi, ma non è sempre semplice comprenderle e rispettarle in quando a mio avviso dipende molto dal contesto in cui ci troviamo e dalla complessità aziendale e dello studio professionale.

Ho notato che molto degli ordini professionali nazionali si sono mossi in tal senso cercando di indirizzare gli sforzi nella definizione di linee guida. Posso citare ad esempio l’ordine nazionale degli avvocati realizzando un vero è proprio paper dal titolo “GDPR e L’avvocato” , mentre l’ordine dei commercialisti ha addirittura creato una “check list” su come fare un censimento dei dati e una valutazione dell’impatto, ed infine l’ordine dei Notai ha definito delle linee guida integrate tra GDPR e utilizzo della Rete Unitaria del Notariato (R.U.N.), con relative procedure tecniche da adottare. Infine il consiglio Nazionale degli ingegneri ha delegato i singoli ordini locali per avviare un piano di formazione sul tema ai suoi iscritti.

Potete immaginare come l’adeguamento possa comportare un enorme effort da parte del titolare sia in termini di tempo sia in termini di costi. Pertanto vanno definite a mio avviso un set di regole minime uguali per tutti in base grandezza degli studi professionali. Siano essi ingegneri, avvocati, dottori commercialisti o notai. Possiamo ipotizzare 4 casi studio:

• Caso 1 : studi fino a 5 persone

• Caso 2 : studi fino a 25 persone

• Caso 3 : studi oltre i 25 persone

• Caso 4 : studi oltre i 250 persone

Tutti questi casi devono essere a mio avviso studiati separatamente ed ogni studio professionale potrà decidere se avvalersi di un consulente esterno o meno per il supporto all’adeguamento. Un esempio classico che fa comprendere le differenze tra questi casi è rappresentato dalla capacità di ripristinare tempestivamente i dati di un sistema , elemento che varia in base alla grandezza dello studio in particolare per il tema costi, altro elemento potrebbe essere la parte gestione integrata degli asset tramite un active directory o una gestione in outsourcing.

LINEE GUIDA E/O SUGGERIMENTI DA ADOTTARE

GESTIONE DEI PROCESSI AZIENDALI E VALUTAZIONE DEL RISCHIO :

1. Mappatura dei processi aziendali/attività di trattamento

2. Valutazione del rischio e dell’impatto del trattamento

3. Utilizzo di un sistema di gestionale per la gestione del GDPR

4. Nomina di un DPO

5. Prevedere l’adozione di una Assicurazione Cyber

CASO 1, CASO 2 , CASO 3 : In questi particolare casi il regolamento non prevedere di fare nulla a meno della valutazione dei rischi. Risulta però a mio avviso utile anche se dispendioso per studi piccoli, provare ad effettuare una mappatura delle attività di trattamento e una valutazione del rischio /impatto associato. Con o senza l’ausilio di strumenti informatici. Mentre non risulta necessario l’adozione di un DPO.

CASO 4 : : In questo particolare caso risulta fondamentale eseguire tutti i punti, inclusa la nomina di un DPO che può essere esterna o interna.

In tutti i casi è consigliabile pensare ad un assicurazione Cyber in grado di coprire i danni associati ad eventuali rischi cyber.

GESTIONE DEL SITO INTERNET :

1. Applicare un’informativa pubblica e chiara, seguita da un consenso

2. Nel caso di richieste di informazioni personali, la connessione deve essere protetta con protocolli di sicurezza tipo SSL

3. Definire le tipologie di cookie da adottare su cui va applicato il consenso

4. Verificare periodicamente la conformità alla normativa ed ai tipi di dati tracciati

5. Verificare il livello di sicurezza del sito web rispetto a minacce esterne. In particolare, se si pensa di applicare dei form in cui il soggetto deve lasciare dati personali o password.

CASO 1, CASO 2 : il punto 1 deve essere gestito dal titolare/responsabile, mentre i punti dal 2 al 5 possono essere affidati ad un consulente esterno nominato responsabile

CASO 3 e CASO 4 : il punto 1 deve essere gestito dal titolare/responsabile, mentre i punti dal 2 al 5 possono essere affidati al dipartimento IT interno/società esterna che gestisce la rete IT. Inoltre in questo caso è consigliabile effettuare periodicamente dei test di vulnerabilità del sito internet e prevedere un sistema di archiviazione centrale dei log di accesso.

GESTIONE DEI DATI CARTACEI E DIGITALI :

1. Scrivere un regolamento sull’utilizzo dei dati cartacei e digitali

2. Prevedere appositi locali per l’archiviazione dei fascicoli con accesso limitato o con chiave o budge

3. Prevedere una tracciatura dell’accesso al locale ed una verifica periodica

4. In caso di documentazione classificata prevedere anche un sistema di allarme per l’accesso ai locali

5. Prevedere un sistema di autenticazione nominale sulle postazioni con password robuste con cambio almeno ogni 3 mesi

6. Prevedere un sistema di crittografia in caso di dati sanitari o di una particolare importanza

7. Effettuare delle attività periodiche di archiviazione su dispositivi esterni o sistemi di Disaster Recovery

CASO 1, CASO 2 : il punto 1, 2 deve essere gestito dal titolare/responsabile, mentre i punti dal 3 al 6 possono essere affidati ad un consulente esterno nominato responsabile. In questo caso il backup può essere fatto su supporto esterni senza prevedere particolari investimenti in termini di infrastrutture di DR

CASO 3 e CASO 4 il punto 1, 2 deve essere gestito dal titolare/responsabile, mentre i punti dal 3 al 6 possono essere affidati ad un consulente esterno nominato responsabile. In questo, visto la complessità dello studio bisogna prevedere un infrastruttura di DR. Inoltre può essere nominato un referente IT in qualità di amministratore e referente delle attività

DATA BREACH :

1. Predisporre un registro delle violazioni/breach

2. Predisporre un registro delle Notifiche

3. Predisporre un registro delle azioni svolte

4. Confrontarsi con il DPO o Titolare del trattamento/Consulente esterno privacy

Tutti i casi dovrebbero seguire le indicazioni di cui sopra

GESTIONE DELL’INFRASTRUTURA IT IN TERMINI DI SICUREZZA :

1. Definire una lista di software da adottare e non installare software non consentiti

2. Garantire la protezione dell’infrastruttura di rete con un Firewall.

3. Avere dei sistemi di Antivirus aggiornati

4. Non usare strumenti chiavette non di proprietà dello studio.

Tutti i casi dovrebbero seguire le indicazioni di cui sopra. In particolare nel CASO 3 e CASO 4, si dovrebbero prevedere dei sistemi di gestione centralizzata dei LOG (SIEM) utili al fine di verifica di incidenti interni/attività forensic. Inoltre effettuare periodicamente delle attività di VA/PT sui sistemi aziendali per la verifica delle vulnerabilità. Infine è consigliabile effettuare delle attività di simulazione di phishing per verificare il livello di awareness aziendale nei confronti della minaccia cyber.

---------------------------------------------------------------------

Segui ogni giorno l'Ordine degli Ingegneri di Napoli anche:

- sul sito istituzionale Ordine Ingegneri di Napoli

- sulla pagina Facebook

- sul canale YouTube